Ingo Rammer, Steve Swartz

Leider hatte ich die 2 vorangegangen Session über INDIGO nicht besuchen können, deshalb war das Verständnis relativ schwierig. Hauptpunkt des Speak war das Indigo Security Model. Es wurden die verschienden Security Konzepte vorgestellt.

INDIGO soll by default secure sein ;-)

Indigo security does three things

Secures message exchange between entities (Entity == person, company, software, …)

Secures access to resources by entities (Resource == file, service, operation, …)

Records requests to resources by entities (Indigo uses credentials to enable security )

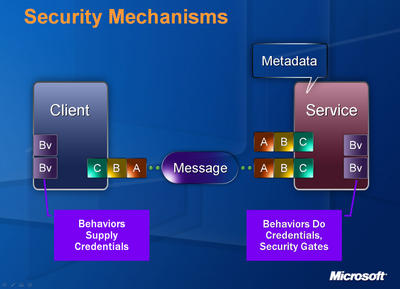

Es werden die Connection Security, die Message Securtiy vorgestellt. Im ersten Teil geht es darum, wie und warum Messaging mit Indigo secure ist.

Im zweiten Teil ging es um Queuing und Transactions.

Nun wir eine Demo gezeigt. Die Kommunikation und Messages sind per default secure. Das heisst, die Securtiy wird per Bindings gesteurt. Ohne etwas zu machem, ist das BasicSecurity Binding aktiv. Wenn man nun via HTTP was sended(Clear Text), so ist (bis auf den Inhalt der Message) alles verschlüsselt.(Authoriziation and Authentication) Nun wird im Code noch "use Encryption" angegeben, und auch der Inhalt der Message ist verschlüsselt.

Der gesamte Vortrag war auf einem ziemlichen hohen Niveau, mir pers. fehlten die Vorkentnisse der 2 vorhergeganen Indigo Sessions.

Keine Kommentare:

Kommentar veröffentlichen